A comunidade criptográfica está enfrentando problemas relacionados aos programas de recompensas por bugs, um mecanismo crucial para descobrir e solucionar vulnerabilidades do sistema.

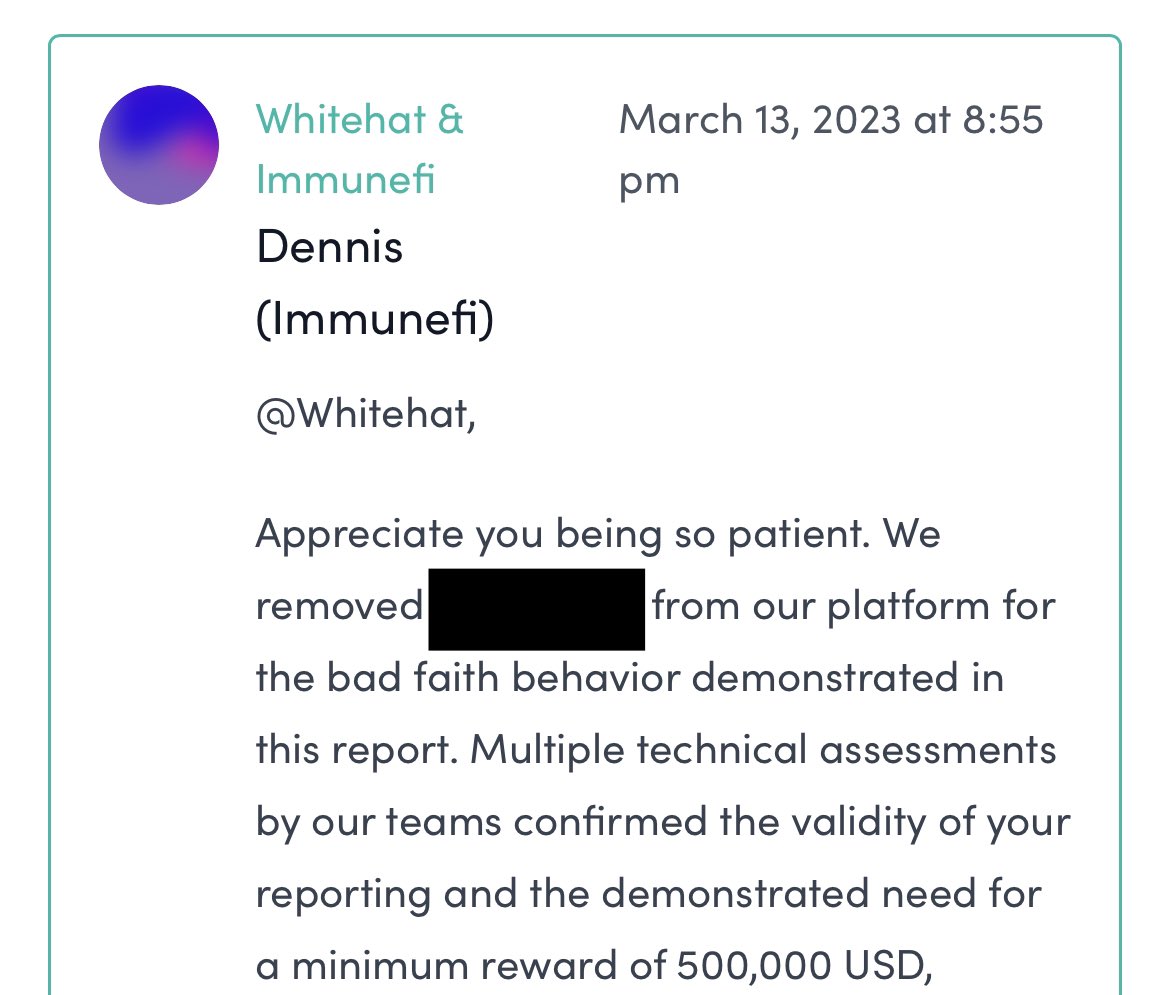

Usmann Khan, um auditor de segurança web3, postou em 17 de agosto, “Lembre-se de que os projetos simplesmente não podem pagar, whitehat”, com uma captura de tela de uma mensagem da Immunefi indicando que um projeto foi removido de seu problema de recompensa de bug por não pagar um mínimo de $ 500.000 em recompensas.

Em resposta, o pesquisador de segurança Marc Weiss compartilhou o ‘Bug Bounty Wall of Shame’ (BBWoS), uma lista documentando recompensas não pagas supostamente devidas a hackers de chapéu branco na web3. Os dados do BBWoS parecem sinalizar uma falta significativa de responsabilidade e confiança dentro do ecossistema criptográfico que não pode ser ignorado.

O BBWoS indica que uma recompensa de bug para o exploit Arbitrum de setembro de 2022 teve uma recompensa de $ 2 milhões. No entanto, o ódio branco recebeu apenas US$ 780.000 por identificar uma exploração que expôs mais de US$ 680 milhões.

Além disso, BBWoS afirma que a exploração de empréstimo / empréstimo CRV na Aave de novembro de 2022 levou à perda de $ 1,5 milhão, com $ 40 milhões em risco, e nenhuma recompensa foi paga ao chapéu branco que identificou o caminho do ataque “dias antes”.

Por fim, em abril deste ano, apenas $ 500 foram pagos a um chapéu branco que supostamente identificou uma maneira de os gerentes roubarem até US$ 14 milhões em “tokens de usuários que usam caminhos de troca maliciosos” após serem informados pela dHEDGE de que o problema era “bem conhecido”.

A lista foi criada por hackers whitehat “cansados de passar noites sem dormir encontrando bugs em protocolos apenas para receber um pagamento de $ 500 quando o dano econômico totaliza milhões”, com o criador afirmando:

“Criei esta tabela de classificação para ajudar a informar a comunidade de segurança sobre os projetos que não levam a segurança a sério, para que possamos evitá-los e dedicar tempo aos projetos que levam.”

A necessidade de auditores internos em DeFi.

Em sua apresentação no DeFi Security Summit em julho, Weiss destacado o papel crítico dos auditores em vários estágios do desenvolvimento do protocolo. Ao integrar auditores e pesquisadores internamente, ele enfatizou seu potencial para tomar decisões arquitetônicas perspicazes, projetar bases de código eficazes e adotar uma abordagem focada em segurança para o desenvolvimento de protocolos.

Consequentemente, é preocupante quando as plataformas não reconhecem e recompensam adequadamente os esforços desses profissionais de segurança quando trabalham por contrato.

Auditores Gogo e Milo Truck destacou que o não pagamento por vulnerabilidades identificadas é um problema generalizado. Suas postagens ressaltam a necessidade urgente dessas plataformas de aprimorar sua responsabilidade e confiabilidade e garantir o devido reconhecimento aos hackers de chapéu branco.

Mais transparência é necessária no tratamento de vulnerabilidades. Casos de destaque listados no BBWoS, como o contrato de depósito comprometido da Arbitrum, a exploração econômica da Aave e os caminhos de troca maliciosos no dHEDGE, ampliam essa necessidade.

Ambientes de Execução Confiáveis em DeFi.

Em resposta às questões de Weiss sobre confiança, Danny Ki do Super Protocol enfatizou o potencial da “computação confidencial descentralizada” para aumentar a confiança em projetos Web3 e mitigar vulnerabilidades. Ki está fazendo referência à opção de executar DeFi em Trusted Execution Environments (TEE), algo inerente ao Super Protocol.

Um TEE é uma área segura de um processador que garante que o código e os dados carregados sejam protegidos para confidencialidade e integridade. No entanto, uma desvantagem de usar TEEs dentro de DeFi dApps é contar com arquitetura de empresas centralizadas como Intel, AMD e ARM. Há esforços na comunidade de código aberto para desenvolver padrões abertos e implementações para TEE, como projetos Open-TEE e OP-TEE.

Ki argumenta que se “os projetos Web3 operarem dentro de enclaves confidenciais, pode não haver necessidade de pagar por vulnerabilidades, pois a segurança será inerentemente fortalecida”.

Embora uma fusão de blockchain e computação confidencial possa fornecer uma camada de segurança formidável para projetos futuros, o movimento para substituir recompensas por bugs e auditores de segurança por TEEs parece complexo, para dizer o mínimo.

Problemas com recompensas de bugs no DeFi.

Ainda assim, há preocupações adicionais para os hackers de chapéu branco, como divulgações impróprias de bugs de empresas de segurança nas mídias sociais. Uma postagem da Peckshield identificando um bug em julho simplesmente dizia: “Oi @JPEGd_69, você pode querer dar uma olhada”, com um link para uma transação Ethereum.

Gogo criticado a postagem afirmando: “Se essa vulnerabilidade fosse divulgada com responsabilidade em vez de explorada, os usuários do PEGd não teriam perdido US $ 11 milhões, nenhum dano à reputação teria sido causado, o cara teria recebido uma recompensa de bug sólida em vez de ser liderado por um robô MEV.”

Gogo compartilhou sua recompensa por bug experiência com Immunefi, uma empresa que eles descreveram como ‘além do fantástico’, onde o pagamento exigia um processo de mediação, eventualmente levando a um satisfatório pagamento de $ 5k para um bug crítico.

Esses insights da comunidade de segurança da web3 destacam o papel crítico dos auditores e a importância de programas eficazes de recompensa por bugs para a segurança, a confiança e o crescimento do ecossistema criptográfico.

Como alguns identificaram, os hacks são amplamente cobertos nas notícias e no X, mas e para aqueles que descobrem os exploits e nunca são devidamente compensados? Quase $ 2,5 milhões em recompensas supostamente não pagas estão listadas apenas no BBWoS, mas, como destacou Ki, o futuro poderia incluir um web3 que é naturalmente seguro sem necessidade de recompensas?