O FBI prendeu o homem supostamente responsável por hackear conta X da Comissão de Valores Mobiliários dos EUA (SEC) e usá-la para fazer uma postagem falsa sobre a aprovação do Bitcoin à vista (Bitcoin) fundos negociados em bolsa (ETFs) nos EUA em janeiro.

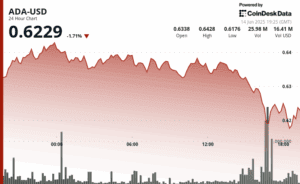

De acordo com um declaração pelo Gabinete do Procurador dos EUA para o Distrito de Columbia, a identidade do homem é Eric Council Jr., um jovem de 25 anos de Athens, Alabama. O anúncio falso resultou no aumento do preço do BTC em US$ 1.000, antes de cair em US$ 2.000 depois que a SEC recuperou o controle da conta e emitiu uma correção.

O Conselho é acusado de conspiração para cometer roubo de identidade agravado e fraude de dispositivos de acesso. O FBI revelou que o ataque foi executado através de uma troca de SIM, onde o Conselho e co-conspiradores manipularam o número de telefone da vítima para acessar a conta X da SEC.

Ataque pago em Bitcoin

De acordo com a acusação, o Conselho usou informações pessoais roubadas para falsificar um documento de identidade falso para realizar a troca do SIM, o que lhe deu acesso à conta de mídia social da SEC.

SIM Swap é um vetor de ataque de engenharia social que consiste em um malfeitor que usa as informações pessoais da vítima para enganar os provedores de serviços móveis para que transfiram o número de telefone para um novo chip SIM.

Assim, os hackers obtêm acesso a todas as plataformas onde a vítima utiliza seu número de celular como credenciais de login. O Conselho supostamente apresentou a identidade falsa em uma loja de uma operadora de telefonia celular no Alabama.

Após postar a mensagem fraudulenta, o Conselho recebeu o pagamento em Bitcoin por sua atuação e rapidamente devolveu o equipamento utilizado no ataque.

O procurador dos EUA, Matthew M. Graves, enfatizou a importância de responsabilizar aqueles que manipulam os mercados através do crime cibernético. O Departamento de Justiça, o FBI e o Gabinete do Inspetor Geral da SEC lideraram a investigação.

Perdas milionárias de criptografia

Os ataques de troca de SIM também são um vetor de ataque comum aplicado por hackers para roubar criptografia. Em 2017, o investidor Michael Terpin perdeu US$ 24 milhões depois que um malfeitor comprometeu uma de suas carteiras usando esse método.

Além disso, um grupo de três indivíduos supostamente roubou mais de US$ 400 milhões em criptografia entre março de 2021 e abril de 2023, usando ataques de troca de SIM para obter acesso a carteiras.

Como relatado pela Ars Technica, o grupo usou o mesmo método supostamente aplicado pelo Conselho, imprimindo carteiras de identidade falsas e usando-as para se passarem por vítimas em lojas de operadoras de telefonia celular.