A comunidade Ethereum está revisando a natureza dos US$ 160 milhões anunciados recentemente Wintermute hack e se deparou com um possível vetor de ataque. Um dos endereços do Wintermute tem as propriedades de um endereço personalizado que pode ser a raiz da vulnerabilidade.

o endereço de wintermute tinha 7 0’s iniciais

de acordo com @k06aestimativa de , pode bruta para isso em 50 dias usando 1000 GPUs

o atacante era definitivamente um profissional pic.twitter.com/JNOQ3qdXiV

— tuba 🦈 (@0xtuba) 20 de setembro de 2022

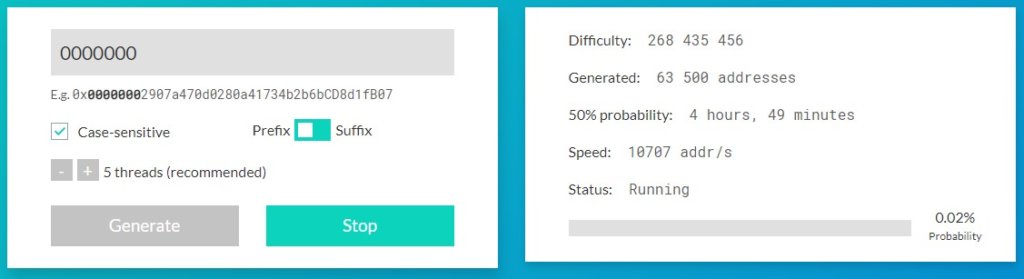

Os endereços curtos são gerados criptograficamente atribuindo um prefixo ou sufixo específico a um programa que gera potencialmente milhões de endereços até encontrar um que corresponda às condições especificadas.

Uma dessas ferramentas — Profanidade — está disponível via GitHub e tem sérios problemas de segurança há algum tempo. O repositório está abandonado devido a “questões fundamentais de segurança na geração de chaves privadas”, segundo o arquivo readme.md.

UMA postagem do blog pela equipe 1inch está incluído na marcação, que lista várias vulnerabilidades potenciais no código. Embora a base de código tenha sido supostamente atualizada para remover “todos os binários afetados”, a metodologia pode ter falhas em seu núcleo.

De acordo com a pesquisa do k06a, um colaborador de 1inch, 0xtuba foi capaz de calcular que pode levar apenas 50 dias para forçar um endereço com sete 0s iniciais usando 1.000 GPUs. Dada a recente mudança do Ethereum para a prova de participação, muitos mineradores estão atualmente procurando um lugar para aplicar seu poder de GPU.

A imagem abaixo mostra o tempo estimado para gerar um endereço Ethereum com sete 0s iniciais usando um computador de jogos doméstico com GPU RTX 3070TI.

Caso esse vetor de ataque seja confirmado como viável, agora existe o medo de que alguns mineradores possam optar por meios maliciosos para garantir que suas fazendas continuem a gerar lucro.

A postagem do blog de 1 polegada contém o seguinte aviso:

“Aviso: seu dinheiro NÃO é SAFU se o endereço da sua carteira foi gerado com a ferramenta Profanidade. Transfira todos os seus ativos para uma carteira diferente o mais rápido possível! “

CryptoSlte entrou em contato com Wintermute para comentar sobre o método usado para gerar endereços, mas não recebeu uma resposta imediatamente.

Atualização 20 de setembro, 15h40 BST: A empresa de segurança de criptografia Certik divulgou informações adicionais confirmando suspeitas de uma exploração por meio do Profanity.

Aqui está o que sabemos até agora do @wintermute_t explorar 👇

Registramos que US$ 162.509.665 foram roubados.

A exploração é provavelmente devido a um ataque de força bruta na carteira Profanity comprometendo uma chave privada.

Fique atento! pic.twitter.com/zVRd3e5TbS

— Alerta CertiK (@CertiKAlert) 20 de setembro de 2022

Obter um Borda no mercado de criptomoedas 👇

Torne-se membro do CryptoSlate Edge e acesse nossa comunidade Discord exclusiva, mais conteúdo e análises exclusivas.

Análise em cadeia

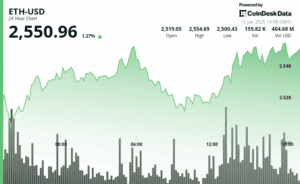

Instantâneos de preços

Mais contexto